View

https://dreamhack.io/wargame/challenges/183

palm

Description 드림회사에서 운영 중인 서버가 해킹이 된 징후를 포착했습니다. 자세한 것은 알 수 없지만, 악성 코드는 중앙 서버를 통해 개발자 PC로 침투했고, 그 결과 개발자 PC에서 로그인을 할 때

dreamhack.io

드림회사에서 운영 중인 서버가 해킹이 된 징후를 포착했습니다. 자세한 것은 알 수 없지만, 악성 코드는 중앙 서버를 통해 개발자 PC로 침투했고, 그 결과 개발자 PC에서 로그인을 할 때 마다 네트워크 데이터에 민감한 로그인 정보가 유출되고 있음을 파악했습니다. 침투가 완료된 PC에 접속하여 악성 코드를 분석하고 침투에 사용된 파일을 찾아 Flag를 찾아주세요!

침투가 완료된 PC에 접속하여 악성 코드를 분석하고 침투에 사용된 파일을 찾아 FLAG를 찾는 문제이다.

먼저 개발자 PC에 접속하여 IP를 확인하였다.

위에서 얻은 IP 주소를 출발지로 하여 tcpdump 명령어를 사용해 패킷을 잡으려고 한다. 출발지만 설정을 하면 한 ip로 대량의 패킷이 전송되어 해당 목적지 ip를 제외하고 패킷을 잡았다.

로그인 할 때 마다 네트워크 데이터에 민감한 로그인 정보가 유출되기 때문에 tcpdump 명령어 사용 후 새 터미널에서 ssh 연결을 하였다.

로그인 시 잡히는 패킷을 확인하면 ip 123.45.67.89, port 31337 로 UDP 통신이 이뤄진 것을 확인할 수 있다.

※ 31337 포트는백도어 또는 악성코드에서 많이 쓰이는 포트번호이다.

로그인 시 위 IP로 로그인 정보가 유출되고 있다고 추측하였다.

grep 명령어를 사용하여 해당 ip를 포함하고 있는 파일들을 검색하였는데 / (루트 디렉토리)로 검색을 하니 python 관련 파일들에서 검색이 되었는데 이 파일들을 확인하였을 때 어떤 정보도 얻을 수 없었다.

리눅스 시스템에서 공격자가 침투한 경우 조작했을 가능성이 높은 폴더인 /var/log, /etc, /home, /lib 등의 폴더들을 검색했을때 /lib 폴더에서 하나가 검색되었다.

※ /lib, /lib64 : 시스템 라이브러리가 위치한 디렉터리, 공격자는 라이브러리를 조작하여 시스템 동작을 변경할 수 있다.

pam_unix.so 파일에서 검색이 되었고 해당 파일을 분석해보았다.

※ pam_unix.so : PAM 시스템에서 사용되는 모듈 중 하나, pam_unix.so 모듈은 PAM을 통해 사용자 계정의 인증을 관리하는데 사용

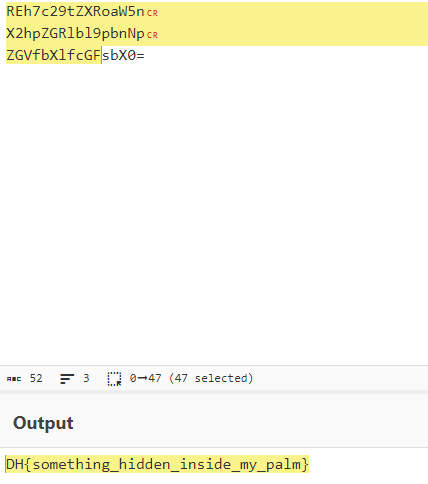

IDA에서 pam_unix.so 파일을 열고 123.45.67.89 문자열이 있는 곳을 봤는데 base64 인코딩으로 보이는 문자열을 확인하였다.

해당 문자열을 디코딩 하니 FLAG가 나왔다.

풀긴 풀었는데 어쩌다 얻어 걸린 느낌의 문제였다.

'Forensic' 카테고리의 다른 글

| [H4CKING GAME] Forensics 카테고리 문제 풀이 (2) | 2023.11.20 |

|---|---|

| [Dreamhack] Enc-JPG 문제 풀이 (0) | 2023.10.02 |

| [Dreamhack] video_in_video 문제 풀이 (0) | 2023.09.28 |

| [Dreamhack] sleeping shark 문제 풀이 (0) | 2023.09.21 |

| [Dreamhack] Snowing! 문제 풀이 (0) | 2023.09.18 |